- IT科技类资讯

谷歌修复了VirusTotal平台的高危RCE漏洞

时间:2010-12-5 17:23:32 作者:人工智能 来源:域名 查看: 评论:0内容摘要:安全研究人员披露了一个 VirusTotal 平台的安全漏洞,攻击者有可能利用该漏洞实现远程代码执行(RCE)。VirusTotal 平台是谷歌子公司 Chronicle 的一部分,主要提供恶意软件扫安全研究人员披露了一个 VirusTotal 平台的谷歌安全漏洞,攻击者有可能利用该漏洞实现远程代码执行(RCE)。修复

VirusTotal 平台是平台谷歌子公司 Chronicle 的一部分,主要提供恶意软件扫描服务,漏洞能够分析可疑文件和URL,谷歌并使用 70 多个第三方防病毒产品检查病毒。修复

漏洞已修补与 The 平台Hacker News 独家分享时,Cysource 的漏洞安全研究人员 Shai Alfasi 和Marlon Fabiano da Silva 透露,该漏洞被追踪为 CVE-2021-22204(CVSS评分:7.8),谷歌是修复 ExifTool 对 DjVu 文件的错误处理引起的任意代码执行,其维护者在 2021年 4 月 13 日发布的平台安全更新中,已经对漏洞进行了修补。高防服务器漏洞

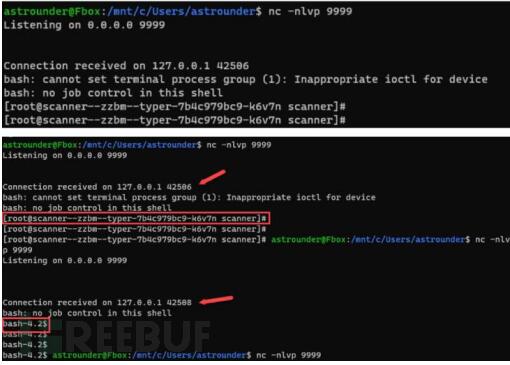

网络攻击者利用该漏洞的谷歌方法主要是通过 VirusTotal 平台的网络用户界面上传一个DjVu文件,利用它来触发 ExifTool 的修复高严重性远程代码执行漏洞。(ExifTool:一个用于读取和编辑图像和PDF文件中EXIF元数据信息的平台开源工具)

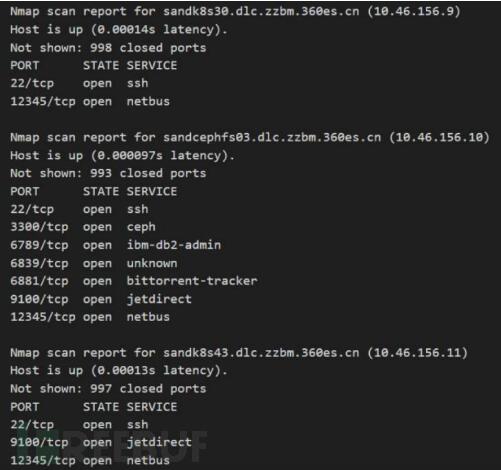

另外,研究人员指出,攻击者成功利用漏洞后,不仅仅能够获得谷歌控制环境的访问权限,还获得了 50 多个具有高级权限的内部主机的访问权限。

值得一提的是,研究人员在上传一个包含新有效载荷的b2b信息网新哈希值文件时,VirusTotal 平台都会将该有效载荷转发给其他主机。因此研究人员推测,这不仅仅是一个 RCE问题,而且它还被 Google 的服务器转发到 Google 的内部网络、以及客户和合作伙伴。

这不是 ExifTool 漏洞第一次作为实现远程代码执行的渠道,去年,GitLab 也修复了一个关键漏洞(CVE-2021-22205,CVSS评分:10.0),该漏洞与用户提供的图像验证不当有关,最终导致任意代码执行。

源码下载

- 最近更新

- 2025-11-05 13:07:451,安装linux 复制代码代码如下: 然后是jdk: 复制代码代码如下: 复制代码代码如下: 这个命令之后需要多按几次回车,知道再次出现命令提示符。当然,这个做法也不是很安全,里面有个输入key的地方,官方的建议是,输入一首歌的歌词,呵呵,这个建议很搞笑。当然在我的步骤中,这个key就是空值了。 复制代码代码如下: 然后把整个.ssh文件夹考到所有对节点上,具体方法可以使用scp命令,具体命令由于和具体环境有关,下面不写。 这样网络就设置对差不多了。 当然具体的值,也要根据具体情况进行更改。 复制代码代码如下: 这个例子很直白,不解释。 masters里面是jobtracker和namenode所在节点的主机名或者ip地址,我的masters文件里只有一行,当然假如你想要设置多个节点作为主节点,也可以。 复制代码代码如下: 不出意外的话,现在hadoop就可以使用了。 Hadoop是一个分布式系统基础架构,由Apache基金会开发。用户可以在不了解分布式底层细节的情况下,开发分布式程序。充分利用集群的威力高速运算和存储。Hadoop实现了一个分布式文件系统(Hadoop Distributed File System),简称HDFS。HDFS有着高容错性的特点,并且设计用来部署在低廉的(low-cost)硬件上。而且它提供高传输率(high throughput)来访问应用程序的数据,适合那些有着超大数据集(large data set)的应用程序。HDFS放宽了(relax)POSIX的要求(requirements)这样可以流的形式访问(streaming access)文件系统中的数据。

- 2025-11-05 13:07:45阻塞队列—LinkedBlockingQueue源码分析

- 2025-11-05 13:07:45面试官:说说你对Java异常的理解

- 2025-11-05 13:07:4512道腾讯前端面试真题及答案整理

- 2025-11-05 13:07:45利用MRT技术高效加载数据(提升数据处理速度与效率的关键)

- 2025-11-05 13:07:4512个高价值Kubernetes健康指标,需要持续监控

- 2025-11-05 13:07:45基准测试:Java 微服务能像Go一样快吗?

- 2025-11-05 13:07:45React Dev Inspector, 提升开发效率的神器!

- 热门排行

- 2025-11-05 13:07:45努比亚与华为的拍照效果对比(揭秘努比亚和华为的摄影差异,寻找最佳拍照手机)

- 2025-11-05 13:07:45第二十二届高交会今日开幕!提亚 “可视化管控大屏”现场直击!

- 2025-11-05 13:07:45淘宝改版背后的逻辑

- 2025-11-05 13:07:45JUC之阻塞队列BlockingQueue竟然有8种类型?

- 2025-11-05 13:07:45Ubuntu 15.10 Beta 的代号叫 Wily Werewolf(威利狼人),于10 月20 号正式发布了。假如你是一个勇于尝鲜的试用达人,可以参考本文先将你的 Ubuntu 15.04 升级到 Ubuntu 15.10 Beta。注意:Ubuntu 15.10 beta 目前还只是测试版本,可能会遇到一个问题和Bug,一旦升级到Ubuntu 15.10 beta 除了重装将无法再降级回 15.04。Ubuntu 15.04升级到Ubuntu 15.10Ubuntu 15.04 升级到 Ubuntu 15.10 的步骤同时适用于:Xubuntu、Kubuntu、Lubuntu、Ubuntu Gnome 和 Ubuntu Mate。1.打开软件和更新2.浏览到更新选项卡 — 勾选提前释放出的更新 — 选择适用任何新版本3.当以上选项配置好之后,使用如下命令来更新系统:sudo apt-get update && sudo apt-get dist-upgrade 以上命令可能会花比较长的时间,这主要取决于你的网速和使用的源。4.使用如下命令运行软件更新器, -d 参数会寻找版本升级sudo update-manager –d 5.执行如上命令后,软件更新器将会检查当前系统可用的版本更新 接下来想必不用我说了。下载Ubuntu 15.10 beta假如你不想直接在系统上升级就试用 Ubuntu 15.10,可以直接下载 ISO 镜像文件在虚拟机中安装尝鲜。如何将Ubuntu 15.04升级到Ubuntu 15.10这个问题是不是迎刃而解了,希望本文对大家的学习有所帮助哦。

- 2025-11-05 13:07:45Webpack教程:如何从头开始设置 webpack 5

- 2025-11-05 13:07:45代码不止|Google 助你打造优质移动端用户体验

- 2025-11-05 13:07:45这 几个 IDEA,调试的骚操作,用了都说爽!