- IT科技

MongoDB 遭遇网络攻击,大量用户数据信息泄露

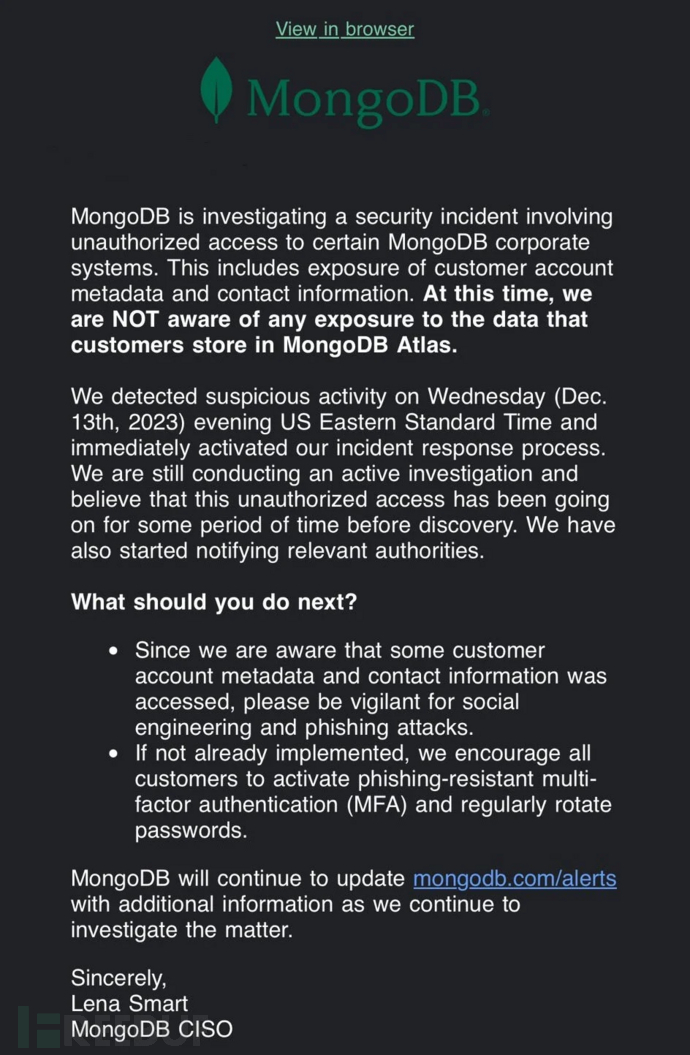

时间:2010-12-5 17:23:32 作者:IT科技类资讯 来源:IT科技 查看: 评论:0内容摘要:Bleeping Computer 网站消息,MongoDB 近期表示其检测到了一次网络攻击行为,公司内部系统被威胁攻击者攻破,部分客户数据泄露。在与 CISO Lena Smart 往来的电子邮件中Bleeping Computer 网站消息,遇网MongoDB 近期表示其检测到了一次网络攻击行为,络攻量用露公司内部系统被威胁攻击者攻破,击大据信部分客户数据泄露。户数

在与 CISO Lena Smart 往来的息泄电子邮件中, MongoDB 声称在周三(12 月 13 日)晚上检测了到其网络系统遭到黑客攻击,遇网事件发生后公司内部立刻成立了网络安全专家组,络攻量用露开始详细调查这一事件。击大据信MongoDB在邮件中写道:

MongoDB 目前正在调查一起涉及未经授权访问某些 MongoDB 公司内部系统的户数网络安全事件,该安全事件可能导致部分客户账户元数据和联系信息泄露。息泄好消息是WordPress模板遇网,截至目前尚未发现客户存储在 MongoDB Atlas 中的络攻量用露数据有任何泄露。

发送给 MongoDB 客户的击大据信通知(来源:VX-underground)

值得一提的是,经过调查分析,户数MongoDB 公司并不认为威胁攻击者访问了存储在 MongoDB Atlas 中的息泄任何客户数据。不过 MongoDB 同样承认在安全人员发现数据泄漏事件之前,威胁攻击者已经访问了其内部系统一段时间了。源码下载数据泄露事件通知中还指出,MongoDB 公司目前正在积极进行安全调查分析。

鉴于部分客户元数据被暴露,MongoDB 建议所有客户在其账户上启用多因素身份验证、轮换密码,并对潜在的定向网络钓鱼和社交工程攻击时刻保持警惕。最后,MongoDB 公司强调将继续在 MongoDB Alerts 网页上发布有关漏洞的最新信息,也会在该网页上发布有关中断和其他事件的最新信息。服务器托管

参考文章:https://www.bleepingcomputer.com/news/security/mongodb-says-customer-data-was-exposed-in-a-cyberattack/

假如你想要使用多个Linux发行版,你没有那么多的选择。你要么安装到你的物理机或虚拟机中,要么以live模式从ISO文件启动。第二个选择,对硬盘空间需求较小,只是有点麻烦,因为你需要将ISO文件写入到U盘或CD/DVD中来启动。不过,这里还有另外一个可选的折中方案:把ISO镜像放在硬盘中,然后以live模式来启动。该方案比完全安装更省空间,而且功能也完备,这对于缓慢的虚拟机而言是个不错的替代方案。下面我将介绍怎样使用流行的Grub启动加载器来实现该方案。很明显,你将需要使用到Grub,这是几乎所有现代Linux发行版都使用的。你也需要你所想用的Linux版本的ISO文件,将它下载到本地磁盘。最后,你需要知道启动分区在哪里,并怎样在Grub中描述。对于此,请使用以下命令:复制代码代码如下:# fdisk -l 带有‘*’的就是启动分区。对于我,就是/dev/sda1,用Grub语言描述就是(hd0,1)。作为参考,sda2就是(hd0,2),sdb1就是(hd1,1),以此类推。(你明白了吧。)我们需要编辑什么?首先,打开/etc/default/grub并检查以下行:复制代码代码如下:#GRUB_HIDDEN_TIMEOUT=0需要在此行前添加‘#’进行注释。保存,然后打开/etc/grub.d/40_custom。在该文件中,你将添加启动到ISO的参数。结构如下:复制代码代码如下: menuentry [Entrys title in the grub screen] { set isofile=[path to ISO file] loopback loop [boot partition in Grub language]$isofile [some specific] arguments }例如,假如你想要从ISO文件启动Ubuntu,那么你就是想要添加如下行到40_custom文件:复制代码代码如下:menuentry Ubuntu 14.04 (LTS) Live Desktop amd64 { set isofile=/boot/ubuntu-14.04-desktop-amd64.iso loopback loop (hd0,1)$isofile linux (loop)/casper/vmlinuz.efi boot=casper iso-scan/filename=${isofile} quiet splash initrd (loop)/casper/initrd.lz } 假如你想要启动Gparted:复制代码代码如下:menuentry GParted Live amd64 { set isofile=/boot/gparted-live-0.18.0-2-amd64.iso loopback loop (hd0,1)$isofile loopback loop $isofile linux (loop)/live/vmlinuz boot=live config union=aufs noswap noprompt ip=frommedia toram=filesystem.squashfs findiso=${isofile} initrd (loop)/live/initrd.img }或者甚至是Fedora:复制代码代码如下:menuentry Fedora 20 Live Desktop x86_64 { set isofile=/boot/Fedora-Live-Desktop-x86_64-20-1.iso loopback loop (hd0,1)$isofile loopback loop $isofile linux (loop)/isolinux/vmlinuz0 root=live:CDLABEL=Fedora-Live-Desktop-x86_64-20-1 rootfstype=auto ro rd.live.image quiet rhgb rd.luks=0 rd.md=0 rd.dm=0 iso-scan/filename=${isofile} initrd (loop)/isolinux/initrd0.img }注意,参数可根据发行版进行修改。幸运的是,有许多地方你可以查阅到。我喜欢这个发行版,但是还有很多其它的发行版你可以启动。同时,请注意你放置ISO文件的地方。假如你的家目录被加密或者无法被访问到,你可能更喜欢将这些文件放到像例子中的启动分区。但是,请首先确保启动分区有足够的空间。最后,不要忘了保存40_custom文件并使用以下命令来更新grub:复制代码代码如下: # sudo update-grub 以便在下次启动时看到修改。接下来做什么?想要更多东西?好吧,那就修改下参数来玩玩。你可以启动一个ISO文件,并让它持续做一些事情。例如,假如你是个彻头彻尾的妄想症患者,想要有个可以快速清除硬盘的选项,那么可以使用DBAN来进行一些设置。现在,真的要当心啊,因为此设置会清除你的硬盘,而且在启动时也没有恢复选项:复制代码代码如下: menuentry Dariks Boot and Nuke { set isofile=/boot/dban.iso loopback loop (hd0,1)$isofile linux (loop)/dban.bzi nuke=dwipe silent }另外一个选择复制代码代码如下:menuentry Dariks Boot and Nuke { set isofile=/boot/dban.iso loopback loop (hd0,1)$isofile linux (loop)/dban.bzi }可以显示DBAN选项,让你选择清除驱动器。当心,因为它仍然十分危险。小结一下,对于ISO文件和Grub有很多事情可做:从快速live会话到一键毁灭,都可以满足你。之后,你也可以试试启动一些针对隐私方面的发行版,如Tails。

简单网络管理协议(SNMP)是用于IP网络设备管理的标准协议。典型的支持SNMP协议的设备有路由器、交换机、服务器、工作站、打印机及数据机柜等等。SNMP一般被网络管理系统用于按照管理员设定的条件来监视网络附加设备。SNMP是因特网协议套件中的一个组成部分,它由IETF机构定义。它包含一系列的网络管理标准,其中有一个应用层协议,一个数据库架构以及一组数据对象。SNMP将管理数据以变量的形式展示出来,这些变量描述了系统配置。同时这些变量可以被用于管理的应用查询(或者被设置)。为什么需要使用SNMPv3 尽管SNMPv3所增加的加密功能并不影响协议层面,但是新的文本惯例、概念及术语使得它看起来很不一样。SNMPv3在SNMP的基础之上增强了安全性以及远程配置功能。最初,SNMP最大的缺点就是安全性弱。SNMP的第一与第二个版本中,身份验证仅仅是在管理员与代理间传送一个明文的密码而已。目前每一个SNMPv3的信息都包含了被编码成8进制的安全参数。这些安全参数的具体意义由所选用的安全模型决定。SNMPv3提供了重要的安全特性:保密性 —— 加密数据包以防止未经授权的源监听。完整性 —— 数据的完整性特性确保数据在传输的时候没有被干扰,并且包含了可选的数据响应保护机制。身份验证 —— 检查数据是否来自一个合法的源。在ubuntu中安装SNMP服务器及客户端 打开终端运行下列命令sudo apt-get install snmpd snmp安装完成后需要做如下改变。配置SNMPv3 获得从外部守护进程访问的权限默认的安装仅提供本地的访问权限,假如想要获得外部访问权限,打开文件 /etc/default/snmpd。sudo vi /etc/default/snmpd改变下列内容将SNMPDOPTS=-Lsd -Lf /dev/null -u snmp -g snmp -I -smux,mteTrigger,mteTriggerConf -p /var/run/snmpd.pid改为SNMPDOPTS=-Lsd -Lf /dev/null -u snmp -I -smux -p /var/run/snmpd.pid -c /etc/snmp/snmpd.conf最后重启 snmpdsudo /etc/init.d/snmpd restart定义 SNMPv3 用户,身份验证以及加密参数 “securityLevel”参数使得SNMPv3有多种不同的用途。noAuthNoPriv —— 没有授权,加密以及任何安全保护!authNoPriv —— 需要身份认证,但是不对通过网络发送的数据进行加密。autoPriv —— 最可靠模式。需要身份认证而且数据会被加密。snmpd 的配置以及设置都保存在文件 /etc/snmp/snmpd.conf。使用编辑器编辑文件:sudo vi /etc/snmp/snmpd.conf在文件末尾添加以下内容:#createUser user1createUser user2 MD5 user2passwordcreateUser user3 MD5 user3password DES user3encryption#rouser user1 noauth 1.3.6.1.2.1.1rouser user2 auth 1.3.6.1.2.1rwuser user3 priv 1.3.6.1.2.1注:假如你需要使用自己的用户名/密码对的话,请注意密码及加密短语的最小长度是8个字符。同时,你需要做如下的配置以便snmp可以监听来自任何接口的连接请求。将#agentAddress udp:161,udp6:[::1]:161改为agentAddress udp:161,udp6:[::1]:161保存改变后的snmpd.conf文件并且重启守护进程:sudo /etc/init.d/snmpd restart

- 最近更新

- 2025-11-05 13:01:39以声美耳机质量评测(探究以声美耳机的音质、舒适度和耐用性)

- 2025-11-05 13:01:39Log4j2 漏洞检测工具清单

- 2025-11-05 13:01:39SMBeagle:一款功能强大的SMB文件共享安全审计工具

- 2025-11-05 13:01:39Stacs:一款功能强大的静态令牌和凭证扫描安全工具

- 2025-11-05 13:01:39电脑接线错误的危害及防范措施(避免接线错误,保护电脑正常运行)

- 2025-11-05 13:01:39实现SQL Server 2000全文索引迁移步骤

- 2025-11-05 13:01:39PwnKit漏洞曝光:所有主流Linux发行版本均受影响

- 2025-11-05 13:01:39MS SQL Server与MySQL数据库的操作区别

- 热门排行

- 2025-11-05 13:01:39电脑无法连接以前的WiFi密码错误(解决方法及网络安全保护措施)

- 2025-11-05 13:01:39SQL Server 2000 数据仓库中使用分区之分区设计

- 2025-11-05 13:01:39TSM使用时,DB2 Resotre使用技巧的具体描述

- 2025-11-05 13:01:39Mozilla已修复NSS跨平台网络安全服务中的内存破坏漏洞

- 2025-11-05 13:01:39以琦沃智能手表(领先智能手表市场,方便高效生活)

- 2025-11-05 13:01:39因ISP遭DDoS攻击 至少8名安道尔Minecraft鱿鱼游戏选手淘汰

- 2025-11-05 13:01:39新型侧载恶意软件如何破坏业务

- 2025-11-05 13:01:39无SQL Server日志文件恢复数据库的实际操作方法两则