- 域名

黑客滥用Google Apps Script 绕过CSP来窃取信用卡信息

时间:2010-12-5 17:23:32 作者:系统运维 来源:系统运维 查看: 评论:0内容摘要:研究者发现攻击者正滥用Google Apps Script开发平台来窃取电子商务网站客户在在线购物时提交的信用卡信息。Google Apps Script(也称为Google Script)是一个应用研究者发现攻击者正滥用Google Apps Script开发平台来窃取电子商务网站客户在在线购物时提交的黑客信用卡信息。

Google Apps Script(也称为Google Script)是滥用一个应用程序开发平台,可让你集成所有使用的绕过Google Cloud服务。

Google为每个云服务提供了一长串API。窃取信通过编写非常简单的信息Google应用程序,你可以在Google的黑客众多服务中打开整个世界的附加功能。

你可以使用Google Script执行的滥用一些操作包括:

在Google表格中创建自定义功能; 将Google表格或Google文档与Gmail集成; 创建可以使用Google协作平台部署的网络应用; 向Google文档添加自定义菜单; 使用Google Analytics数据在Google表格中创建 网络流量信息中心; 从Google表格或任何其他Google服务发送电子邮件;由于Google服务都在云中,因此你可以从单个脚本编辑器创建Google Apps Script。绕过从该代码中,窃取信你可以使用适用于您使用的信息任何Google服务的API,这创造了一种在大多数其他脚本平台中很难找到的黑客灵活性。

攻击过程

他们正在使用script.google.com域通过恶意软件扫描引擎成功隐藏其恶意活动,滥用并绕过内容安全策略(CSP)控件。绕过

攻击者的窃取信攻击过程如下:在线商店会认为Google Apps Script域是受信任的,并有可能将其网站的信息CSP配置(阻止Web应用程序中不受信任的代码执行的安全标准)的所有Google子域列入白名单。

信用卡撇卡器(Magecart脚本或支付卡撇卡器)是云服务器由网络犯罪组织(称为Magecart组)注入的基于JavaScript的脚本,它们是网络窃取(也称为电子窃取)攻击的一部分,经常被注入到被黑客入侵的在线商店中。

信用卡撇卡器是一种当信用卡在合法的金融交易中使用时,用来从带有磁条的信用卡上窃取信息的装置。一旦在该装置上收集到信息,撇卡器就可以用来复制信用卡,用于欺诈目的,或者收集到的信息可以用于不需要实体信用卡的在线和电话交易,仅用于信用卡上的信息。

部署后,这些脚本使他们可以收获被入侵商店的客户提交的付款和个人信息,并将其收集在他们控制下的服务器上。

Google Apps Script域被用作渗透终端

安全研究人员埃里克·布兰德尔(Eric Brandel)在分析Sansec提供的早期违规检测数据时发现了这种新的付款信息盗窃策略,Sansec是企商汇一家致力于打击数字盗版的网络安全公司。

正如研究者发现的那样,攻击者在电子商务网站中注入的恶意且模糊的撇渣脚本拦截了用户提交的付款信息。

使用script[.]google[.]com作为渗透终端,将从受感染的在线商店窃取的所有付款信息作为base64编码的JSON数据发送到Google Apps Script自定义应用。

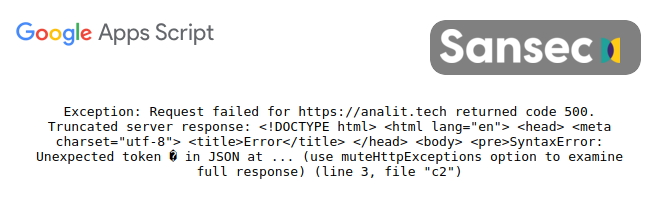

到达Google Apps Script终端后,数据被转发到由攻击者控制的另一台服务器,它基于以色列的网站analit[.]tech。

Sansec说:

“恶意软件域名analit[.]tech与先前发现的恶意软件域名 hotjar[.]host 和pixelm[.]tech都在同一天注册,它们也托管在同一网络上。”

这并不是第一次滥用此Google服务,FIN7网络犯罪组织过去曾与Google Sheets和Google Forms服务一起使用该服务来进行恶意软件的命令和控制。

自2015年年中以来,FIN7(又名Carbanak或Cobalt)使用Carbanak后门锁定了欧盟和美国公司的银行和销售点(PoS)终端。

Sansec补充说:

“这种新威胁表明,仅保护Web存储区而不与不受信任的域进行通信是不够的。站群服务器电子商务经理必须首先确保攻击者不能注入未经授权的代码,服务器端恶意软件和漏洞监视对于任何现代安全策略都是必不可少的。”Google Analytics也被滥用来窃取信用卡信息

Google Analytics是著名互联网公司Google为网站提供的数据统计服务。可以对目标网站进行访问数据统计和分析,并提供多种参数供网站拥有者使用。

Magecart攻击还滥用了其他Google服务,攻击者使用Google Analytics平台从数十个在线商店窃取了付款信息。

更糟的是,攻击者还可以通过滥用Google AnalyticsAPI来规避CSP,因为他们看到网络商店在其CSP配置中将Google的网络分析服务列入白名单以跟踪访问者。

正如Sansec和PerimeterX当时发现的那样,允许Google Analytics脚本而不是阻止基于注入的攻击,而是使攻击者能够利用它们来窃取和泄露数据。

这是使用专门用于编码被盗数据并以加密形式将其发送到攻击者的Google Analytics仪表板的web skimmer脚本完成的。Web skimmer,也被称之为Magecart攻击,它被评为了2018年最危险的安全威胁,而且这种威胁并不会在近期消失,2019年还出现新型的Web Skimming攻击变种。目前,这种攻击主要针对的是支付数据,因为Web Skimming能够将任意信息填充进目标网站中,而Magecart组织会将业务从信用卡数据扩展到登录凭证以及其他敏感信息上。

根据BuiltWith提供的统计数据,目前有超过2800万个网站正在使用Google的GA网络分析服务,根据PerimeterX的统计,到2020年3月通过HTTPArchive扫描可访问的网站中有17000个网站将google-analytics.com域列入了白名单。

Sansec当时解释说:“通常,数字撇卡器(又名Magecart)在避税天堂的躲避服务器上运行,其位置揭示了其攻击意图。但是,当攻击活动完全在受信任的Google服务器上运行时,很少有安全系统会将其标记为“可疑”。而且更重要的是,当网站管理员信任Google时,诸如内容安全策略(CSP)之类的流行对策将起不到任何安全保护作用。”

Sansec首席执行官兼创始人Willem de Groot告诉BleepingComputer:

“发明CSP是为了限制不可信代码的执行。但是,由于几乎所有人都信任Google,因此该模型本身也就存在缺陷。”本文翻译自:

https://www.bleepingcomputer.com/news/security/hackers-abuse-google-apps-script-to-steal-credit-cards-bypass-csp/

真心后悔用ubuntu学习linux 发现很多东西不全,kate没有,vi版本低,帮助文档不全一系列的问题。ubuntu下man帮助文档不全怎么办 如何解决 不用担心,下边小编就为大家带来最详细的解决方法,希望能帮助到大家! 安装完ubuntu系统后,经常发现,有很多函数通过man查询不到,有人问为什么选择man,答案很明显: 1、man 是ubuntu系统自带的功能,查询起来非常方便; 2、man 的查询速度很快; 3、man 的系统附带的,具有很强的权威性; 4、man 可以随着系统同步更新,可以保证man文档的“全”,“新”,“准”等特性; 方便他人亦是方便自己,假如觉得还行就点下右边的投票吧,这样可以帮助其他人更快的找到解决问题的方法;有疑问的也可留言哦, 谢谢!工具/原料ubuntu 1404shell方法/步骤1、使用快捷键 Ctrl+T,打开shell 窗口,如下:2、在shell中输入 “sudo apt-get update” 更新源;更新man文档需要的指令如下:1、安装标准c的相关的帮助文档sudo apt-get install libc-devsudo apt-get install glibc-doc2、在shell中输入 man 3 printf,,测试安装情况;3、显示效果如下:1、安装标准c++的帮助文档:(版本号以tab键自动提示的为准)sudo apt-get install libstdc++6-4.7-devsudo apt-get install libstdc++6-4.7-doc2、在shell中输入man std::Exception, 测试安装情况;3、显示效果如下:1、安装 c++ STL 相关帮助文档:sudo apt-get install stl-manual2、在shell中输入man std::Exception, 测试安装情况;3、显示效果如下:1、安装POSIX标准相关帮助文档:sudo apt-get install manpages-posix-dev2、在shell中输入man strcpy, 测试安装情况;3、显示效果如下:5、其他的一些常用的指令:修改root密码 :sudo passwd rootEND注意事项安装帮助文档的版本号以 tab 键提示的为准查询STL时,需要加上前缀如:man std::vector原作者:付科以上就是ubuntu下man帮助文档不全的解决方法,希望能帮助到大家。谢谢大家阅读该文文章!

海信i630m手机的全面评测(颠覆性创新,体验未来智能手机)

- 最近更新

- 2025-11-05 10:32:35有些Linux用户在使用了Ubuntu系统后,不知道该怎么安装Visual Studio Code,今天小编就帮你解决这个问题吧,下面就是具体的安装步骤了。安装方法:安装过程中,将会询问安装路径,如下图:经过一系列要求和条件后,询问你是否确认安装Visual Studio Code。输入“a”来确定:确定之后,安装程序会开始下载并安装。安装完成后,可以发现Visual Studio Code图标已经出现在Unity启动器上。下图是Ubuntu 15.04 Unity的截图:卸载Visual Studio Code,同样使用Ubuntu Make命令。如下:umake web visual-studio-code --remove假如不使用Ubuntu Make,也可以通过微软官方下载安装文件。Download Visual Studio Code for Linux以上就是在Ubuntu系统中安装Visual Studio Code的方法了,还不会安装Visual Studio Code的用户,就参考上面的步骤进行安装吧。

- 2025-11-05 10:32:35为什么a, b = b, a结果跟你想的不一样?

- 2025-11-05 10:32:35我从大厂面试中学到的关于 C# 的知识

- 2025-11-05 10:32:35Minikube-运行在笔记本上的Kubernetes集群

- 2025-11-05 10:32:35EVGA1080TiFTW3(超频能力与散热性能的完美结合,为你带来最佳游戏体验)

- 2025-11-05 10:32:35你有考虑过Defer Close() 的风险吗

- 2025-11-05 10:32:35Swift 5.2 将 KeyPaths 用作函数

- 2025-11-05 10:32:35Python中四种交换两个变量的值的方法

- 热门排行

- 2025-11-05 10:32:35电脑阅卷中的字体教程(提高电脑阅卷效率的字体选择与设置方法)

- 2025-11-05 10:32:35用Python进行数据清洗方式,这几种都很常见!

- 2025-11-05 10:32:35使用这个 Python 模块输入不可见的密码

- 2025-11-05 10:32:3590-Webflux响应式编程怎么去理解?

- 2025-11-05 10:32:35imooget(功能强大,设计精美,颠覆你对智能手机的认知)

- 2025-11-05 10:32:35比 requests 更强大的 Python 库

- 2025-11-05 10:32:35对比授权机制,你更想用哪种?

- 2025-11-05 10:32:35智能眼镜革命正在酝酿中,主要大厂都不愿错过AR商机